青春逗陣行_懷舊路跑活動,將跑過有景觀橋之稱的大溪橋。(記者陳寶印攝) 為推廣大溪老街風光,及促進體育活動,十二月十日大溪地區將舉辦青春逗陣行-懷舊路跑活動,預估將有三千五百名參與,分成二十三公里組及八點五公里組進行,該路跑活動,也是桃園市所舉辦路跑活動以來,首次經過大溪老街,對提昇大溪地區的觀光發展有實質的助益,而大溪警分局為維選手安全與活動進行…

青春逗陣行_懷舊路跑活動,將跑過有景觀橋之稱的大溪橋。(記者陳寶印攝) 為推廣大溪老街風光,及促進體育活動,十二月十日大溪地區將舉辦青春逗陣行-懷舊路跑活動,預估將有三千五百名參與,分成二十三公里組及八點五公里組進行,該路跑活動,也是桃園市所舉辦路跑活動以來,首次經過大溪老街,對提昇大溪地區的觀光發展有實質的助益,而大溪警分局為維選手安全與活動進行…

青春逗陣行_懷舊路跑活動,將跑過有景觀橋之稱的大溪橋。(記者陳寶印攝) 為推廣大溪老街風光,及促進體育活動,十二月十日大溪地區將舉辦青春逗陣行-懷舊路跑活動,預估將有三千五百名參與,分成二十三公里組及八點五公里組進行,該路跑活動,也是桃園市所舉辦路跑活動以來,首次經過大溪老街,對提昇大溪地區的觀光發展有實質的助益,而大溪警分局為維選手安全與活動進行…

青春逗陣行_懷舊路跑活動,將跑過有景觀橋之稱的大溪橋。(記者陳寶印攝) 為推廣大溪老街風光,及促進體育活動,十二月十日大溪地區將舉辦青春逗陣行-懷舊路跑活動,預估將有三千五百名參與,分成二十三公里組及八點五公里組進行,該路跑活動,也是桃園市所舉辦路跑活動以來,首次經過大溪老街,對提昇大溪地區的觀光發展有實質的助益,而大溪警分局為維選手安全與活動進行…

老人家說「夜路走多也是會碰到鬼」。這句話我以前都當耳邊風,不過這星期我終於見識到這句話的威力了!還記得下面這張圖嗎?當初為了測試 neo2go 藍牙防水喇叭拍了上圖這張把 iPhone 6 Plus 拿去沖水的照片,當初還想「喔喔我可真是既聰明又大膽啊!居然把剛到手不到兩天的手機拿去沖水!」。 結果就在這週,我後悔了。 我把手機拿到…

老人家說「夜路走多也是會碰到鬼」。這句話我以前都當耳邊風,不過這星期我終於見識到這句話的威力了!還記得下面這張圖嗎?當初為了測試 neo2go 藍牙防水喇叭拍了上圖這張把 iPhone 6 Plus 拿去沖水的照片,當初還想「喔喔我可真是既聰明又大膽啊!居然把剛到手不到兩天的手機拿去沖水!」。 結果就在這週,我後悔了。 我把手機拿到…

在開發網站系統的時侯,我們往往會遇到需要讓系統發送郵件給用戶的狀況(例如發送系統通知信)。但到底要怎樣做,才能夠達到這個效果呢?

方法其實很簡單--在網頁裡引入PHP Mailer,這個開源的PHP函数包即可。

但在沒有SMTP伺服器的情況下,即使有了PHP Mailer,我們仍然沒有辦法透過它發送郵件給用戶。這種時侯,我們有兩個選擇:

1,將Gmail等免費的郵件服務作為SMTP伺服器;2,自己在伺服器上架設SMTP伺服器。

前者在網絡上已經有許多教學,因此本文的重點將會集中在如何利用Postfix和PHP mailer這對組合來發送郵件。

註:以下的示範以Ubuntu12.04為準。

首先,我們需要安裝Postfix,以及Mailx這兩個軟體在伺服器上:

sudo apt-get install postfix

sudo apt-get install mailutils

在安裝Postfix的時侯,程式會要求你設定郵件伺服器的環境,這個時侯請選擇「Internet Site」,並輸入你的郵件伺服器域名(例如mail.example.com)

以上步驟皆完成後,我們便可以透過以下指令測試郵件伺服器是否安裝成功:

telnet localhost 25

ehlo localhost

mail from: root@localhost

rcpt to: (任何你想寄信的郵件地址)

data

Subject: Test

It is a test mail for postfix

.

quit

之後檢查郵箱,確認郵件是否順利寄出。假如收到郵件,即代表Postfix已經安裝成功了。

在確認郵件伺服器可以正常運作後,在伺服器上新增一個寄信專用的帳號:

sudo useradd -m -s /bin/bash webmaster

這樣接著寄信的時侯我們都可以透過這個帳號來發送郵件,而不必使用Root。

在Postfix安裝好後,接下來便是Php Mailer的部份:

首先,我們需要先下載 PhpMailer的檔案,並將其解壓縮。

在解壓縮出來的檔案中,我們會用到的只有_acp-ml/modules下的phpmailer這個部份,其他檔案暫時派不上用場。

找到phpmailer這個檔案夾後,將其上傳至/var/www(即是你的Apache伺服器檔案夾),並修改權限:

sudo chmod 755 /var/www/phpmailer

sudo chmod 755 /var/www/phpmailer/class.smtp.php

sudo chmod 755 /var/www/phpmailer/class.phpmailer.php

假如你的網頁伺服器和郵件伺服器並非同一個伺服器,則需要修改一下class.phpmailer.php的內容:

vi /var/www/phpmailer/class.phpmailer.php

如圖,將$Host的部份修改成你的郵件伺服器域名即可。

但在這個情況下,PhpMailer將無法透過郵件伺服器發送郵件,而伺服器亦可能無法分析域名。因此,我們還得重新設定一下Postfix和系統才行:

vi /etc/postfix/main.cf

在mynetwork的127.0.0.0/8 後加上你的伺服器IP地址,這樣Postfix才會接受phpmailer的請求。

接著,修改/etc下的host檔案:

127.0.0.1 localhost

127.0.1.1 ubuntu

在這兩行下面輸入你的伺服器IP以及域名(例如192.168.0.1 mail.example.com)

這麼一來,便可以使用Phpmailer的功能來發送郵件了。

以下是透過Phpmailer來發送郵件的程式碼範例:

| <html> |

| <head> |

| <title>Example</title> |

| </head> |

| <?php |

| require(“./phpmailer/class.phpmailer.php“); |

| mb_internal_encoding(‘UTF-8‘); |

| $mail = new PHPMailer(); |

| $mail->IsSMTP(); |

| $mail->SMTPAuth = false; |

| $mail->FromName = “Root“; |

| $webmaster_email = “root@mail.example.com“; |

| $email=“example@gmail.com“; |

| $name=“Example“; |

| $mail->From = $webmaster_email; |

| $mail->AddAddress($email,$name); |

| $mail->AddReplyTo($webmaster_email,“Squall.f“); |

| $mail->WordWrap = 50; |

| $mail->IsHTML(true); |

| $mail->Subject = “Test; |

| //Html環境下,郵件的內容(可以使用Html Tag) |

| $mail->Body = “It is the testing mail“; |

| //純文字環境下,郵件的內容 |

| $mail->AltBody = “It is the testing mail“; |

| if(!$mail->Send()){ |

| echo “Sent Failed:“ |

| } |

| else{ |

| echo “Sent Successed“; |

| } |

| ?> |

http://wiki.ubuntu.com.cn/Postfix_%E5%9F%BA%E6%9C%AC%E8%AE%BE%E7%BD%AE%E6%8C%87%E5%8D%97

http://belleaya.pixnet.net/blog/post/27410978-%5B%E6%95%99%E5%AD%B8%5D-php-%E5%88%A9%E7%94%A8-phpmailer-%E9%80%8F%E9%81%8E-gmail-%E5%AF%84%E4%BF%A1

鉅亨網新聞中心 (2017-12-05 12:54:57) iPhone X(圖:AFP) 研究機構 IHS Markit 分析,iPhone X 在可使用的 3 周之內,啟用率就已經佔全部 iPhone 的 2% ,並推估,iPhone X 有望提升 iPhone 整體銷售,在本季出貨達 8880 萬支,成為蘋果有史以來 iPhone 發貨量最大的一季。 據《9…

鉅亨網新聞中心 (2017-12-05 12:54:57) iPhone X(圖:AFP) 研究機構 IHS Markit 分析,iPhone X 在可使用的 3 周之內,啟用率就已經佔全部 iPhone 的 2% ,並推估,iPhone X 有望提升 iPhone 整體銷售,在本季出貨達 8880 萬支,成為蘋果有史以來 iPhone 發貨量最大的一季。 據《9…

美國國土安全部與聯邦調查局自六月開始,陸續揭露北韓政府的國家駭客組織—「Hidden Cobra」,也就是在資安圈惡名昭彰的Lazarus

文/ | 2017-11-20發表

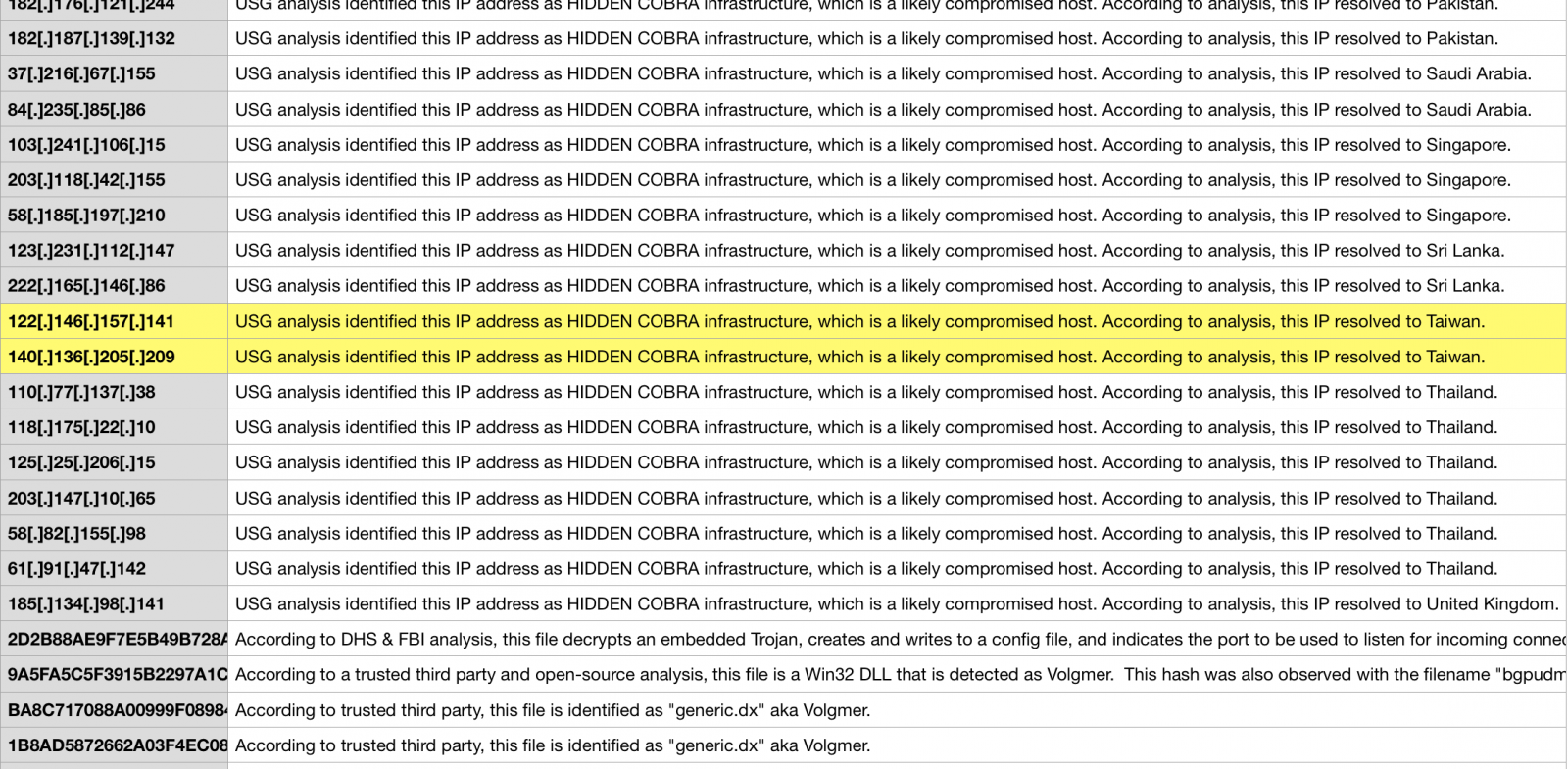

美國國土安全部與聯邦調查局自六月開始,陸續揭露北韓政府的國家駭客組織—「Hidden Cobra」,近日更進一步公布其所使用的遠端遙控工具與木馬程式,並公開攻擊行動所利用的IP網址,其中包含臺灣的2個固定IP位址與169個動態IP位址。

從六月開始,美國電腦緊急應變中心(US-CERT)就陸續公布國土安全部與聯邦調查局針對北韓駭客攻擊的調查結果,指出Hidden Cobra就是北韓政府所支持的國家駭客組織,而他們所說的Hidden Cobra,其實與其他資安公司所稱的北韓駭客組織Lazarus,是同一個團體。

在資安界,Lazarus可謂惡名昭彰。舉凡2014年索尼影視被駭、今年肆虐全球的WannaCry勒索蠕蟲,甚至是去年印度孟加拉央行、今年的遠銀SWIFT盜領事件,背後都有Lazarus的影子。

US-CERT在六月公布了Hidden Cobra駭客組織所使用的DDoS攻擊工具-「Delta Charlie」,近日更進一步公布其使用的遠端遙控程式—「FallChill」,以及木馬程式—「Volgmer」。

該報告指出,Hidden Cobra駭客組織自2013年就已經利用Volgmer木馬程式,攻擊政府、金融、汽車與媒體等產業,主要以釣魚郵件的方式植入木馬程式。

Volgmer木馬程式具有收集系統資訊、更新機碼、上傳與下載檔案、執行指令、終止程序與查詢目錄等功能,而Volgmer背後也有一個惡意程式雲端架構,透過特定的通訊協定或加密通訊協定,與中繼控制站連繫或更新。

經調查發現,Hidden Cobra駭客組織用來操作Volgmer木馬程式的整個系統架構,起碼利用了94個固定IP位址與數千個動態IP位址做為C&C中繼控制站。該報告指出,聯邦調查局對於這批受害IP位址的調查十分有把握。

在這些被挾持做為中繼站的IP之中,有兩個臺灣的固定IP名列其中,分別為臺灣學術網路與新世紀資通所擁有。而在數千個受害動態IP中,臺灣有169個IP被利用,占整體Volgmer所挾持的動態IP總數的5.6%,排名第五。而受害IP大宗,則是印度與伊朗。

US-CERT也提供與Volgmer有關的IOC(Indicators of Compromise)檔與YARA特徵規則等資安情資,讓企業與組織用於阻擋Volgmer。

photo: Luca Boldrini